��л���ް�ȫ��Ͷ��

12��1�ձ�����"VX֧��"�����������ڿ��ٴ�������Ⱦ�ĵ�������Խ��Խ�ࡣ�����Ż����ֲ����ö����C&C�����������������ܺ����ļ��������֧��ͨ���Ѿ��رգ���������͵��֧���������롣���ȣ��ò������������"��Ӧ����Ⱦ"�ķ�ʽ���д�����Ŀǰ�Ѿ���Ⱦ����̨���ԣ����Ҹ�Ⱦ��Χ��������

һ������

��Σ��ò�������ȡ�û��ĸ����˻����룬�����Ա�����è������������֧������163���䡢�ٶ�������������QQ�˺š���Σ��ò�������ȡ�û��ĸ����˻����룬�����Ա�����è������������֧������163���䡢�ٶ����̡�������QQ�˺š�

�����Ŷ�ǿ�ҽ��鱻��Ⱦ�û�������ɱ���ͽ��ܱ��������ļ��⣬����������ƽ̨���롣

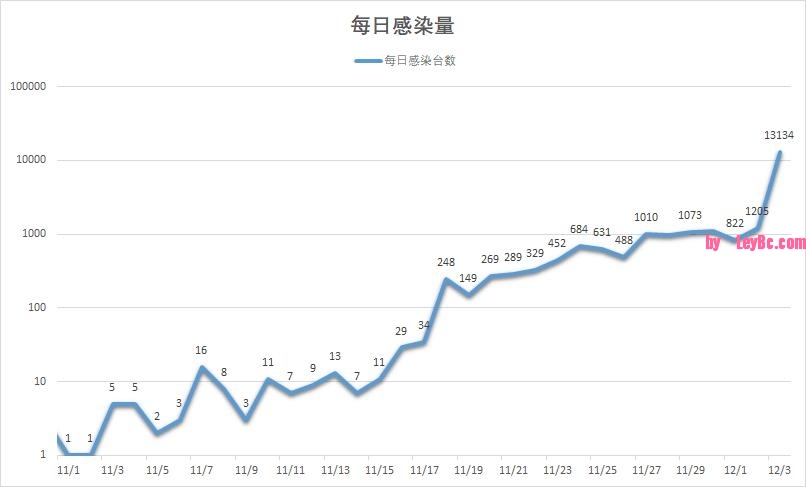

ͼ���վ���Ⱦ��ͼ�����13134̨���Ӳ�����������ȡ�����ݣ�

�ݻ��ް�ȫ�Ŷӷ����������������ȹ��������ߵĵ��ԣ���Ⱦ�����Ա�̵�"������"�е�һ��ģ�飬���¿���������ʹ��"������"��̵�������Я������������������û�������Щ"����"�����ͻ��Ⱦ�����������������������̺ܼ�����Ⱦ"������"���ٸ�Ⱦ�����ķ�ʽȴ�ȽϺ�������ֹ��12��3�գ����г��������û���Ⱦ�ò��������ұ���Ⱦ������������������

ͼ����Ӧ����Ⱦ����

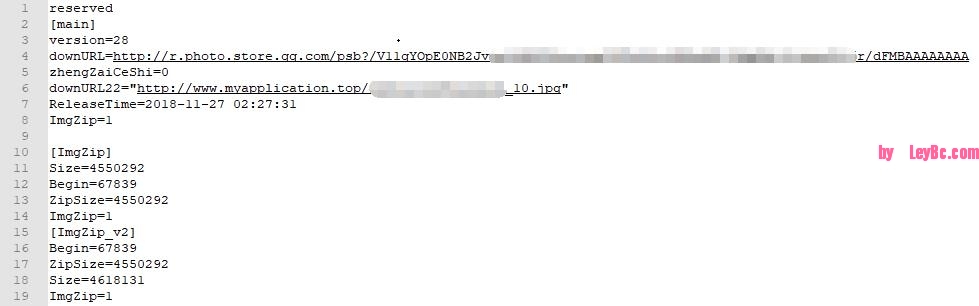

���⣬���ް�ȫ�Ŷӷ��ֲ������������ö����ƽ̨�����·�ָ���C&C�����������ް�ȫ�Ŷ�ͨ�������·���ָ���ȡ����һ��������̨�����������ֲ���������������ȡ�������Ա�����è���˺���Ϣ��

������������

���ڣ������ٵ�ʹ��VX��ά��ɨ������������֧������������Bcrypt��12��1��ǰ���Χ��������Ⱦ�û������ڶ�ʱ����Ѹ�ټ�����ͨ��������Դ�������֣��ò���֮���Կ����ڶ�ʱ���ڽ��д�Χ����������Ϊ�ò������������ù�Ӧ����Ⱦ�ķ�ʽ���д������������к���Ⱦ�����Ժ��ľ�̬��;�*ģ�飬�����ڲ�����Ⱦ�����������������Գ�����в������롣��Ӧ����Ⱦ����ͼ������ͼ��ʾ��

��Ӧ����Ⱦ����ͼ

���뻷������Ⱦ�����Ķ������

�������Ծ�*ģ���б�����������Զ�����룬����ͼ��ʾ��

��*ģ���еĶ������

�ڱ���Ⱦ�ı��뻷���б�����������Գ���ᱻ���벡�����ش��룬���Ȼ�ͨ��HTTP�����ȡ��һ����ܵ��������ã�֮����ݽ��ܳ�����ַ���ز����ļ�������ִ�С�����ͼ�����ʾ��������ִ�е���һ��"�Ӻ�"�����������svchostΪǰ�ڱ��������ᵽ�İ��ļ���svchost���к�����ִ��libcef.dll������ŵĶ�����롣����ִ�в�����ش��룬����ͼ��ʾ��

���ز����ļ���ش���

����������������ַ����һ���������Ӻ�һ��github���ӣ�����������ͬ�����Զ�������Ϊ��������ͼ��ʾ��

������ҳ����

�������ݾ������ܺ��Եõ�һ���������á�����ͼ��ʾ��

�����ܵ���������

������ش��룬����ͼ��ʾ��

���ܴ���

ͨ�������е����ص�ַ�����ǿ������ص������ļ��������ļ���Ϊ�������֣�һ��JPG��ʽͼƬ�ļ��Ͳ���Payload���ݡ������ļ�������ͼ��ʾ��

�����ļ�

libcef.dll

libcef.dll�еĶ�����뱻ִ�к����Ȼ�����һ��������ַ���ӣ�https://www.douban.com/note/69*56/�����뱻��Ⱦ�������Ա��뻷���еIJ�������IJ�����������ͬ������������ͨ���������Ӵ�ŵ����ݣ������ݿ��Խ��ܳ�һ���������á����ܺ���������ã�����ͼ��ʾ��

��������

���ش��룬����ͼ��ʾ��

���ؽ�ȡ�����Ч������������У����������ڸ�Ⱦ�����Ա��뻷���������Ժ��ľ�̬��;�*ģ�顣����֮�⣬���ص�Payload�ļ��л�������һ��Zipѹ����������ڲ�����������������ͨ�����������˴���Zipѹ�������ܱ��滻Ϊ���ⲡ��������Ϊ��������ʹ�ù�Ӧ����Ⱦ�Ĵ�����ʽ��������ز�����Ⱦ����ָ������������ش��룬����ͼ��ʾ��

��λPayloadѹ����λ�û�д�ļ�

ͨ��ɸ�鶹�������д�ŵļ��������������ݣ����Ƿ���������һ���������ӣ�https://www.douban.com/note/69*26/���д���б���ͨ����Ӧ����������������Bcrypt���������ã�����ͼ��ʾ��

��������

�����ڲ���ģ��JPG��չ������"_"�ָ��ע���������������ͷ�ʱ��ʵ���ļ��������ձ����ص���������ѹ����Ŀ¼���������ͼ��ʾ��

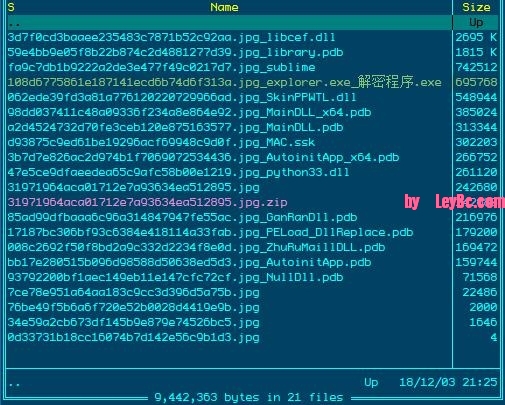

��������ѹ����Ŀ¼���

��������������ݷ���

����ͨ���������ߴ�����ڶ���ַ�еļ������ݣ����ܳ��˲�������ʹ�õ���̨MySQL�������ĵ�¼������dzɹ���¼��������һ̨��������ͨ�����ʣ����Ƿ���ͨ���ù�Ӧ���������صIJ�������ģ�飺���ٰ�������������������ľ����ɫ�鲥�������ȡ�

���ǻ��ڷ������з��ֱ�����ľ���ϴ��ļ��̼�¼��Ϣ�����а������Ա�����è������������֧������163���䡢�ٶ����̡�������QQ�˺ŵȹ�������������

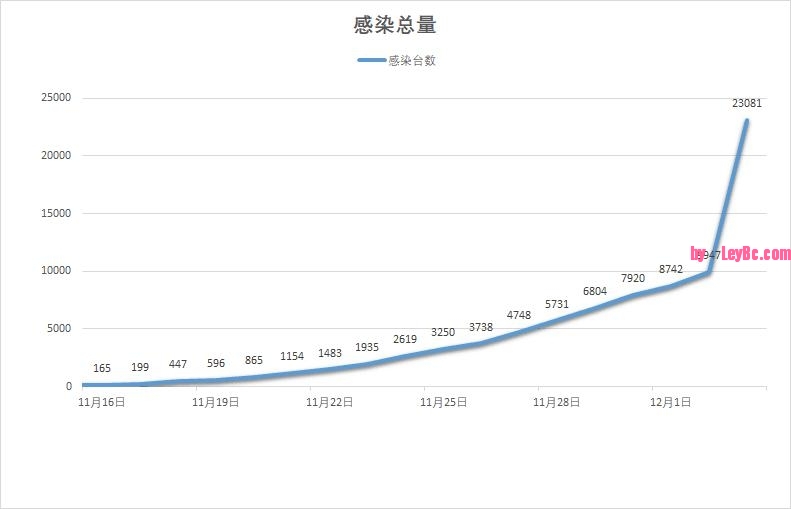

���ǻ��ڷ������з�����Bcrypt�����ϴ���������Ⱦ���ݣ�ͨ������һ̨���������ݵķ���������ͳ�Ƶ��IJ�����Ⱦ������23081̨�����ݽ�����12��3�����磩��

�վ���Ⱦ��������ͼ��ʾ��

�վ���Ⱦ��

��Ⱦ����ͳ��ͼ������ͼ��ʾ��

��Ⱦ����

�ֻ����Ѿ����Բ�ɱ���౻��Ⱦ�������Կ��ļ�����װ�������Ա��뻷���Ŀ�����Ա���ذ�װ���ް�ȫ������ȫ��ɨ���ɱ����ɱ��ͼ������ͼ��ʾ��

����ɱ��ͼ

�ġ� ��¼

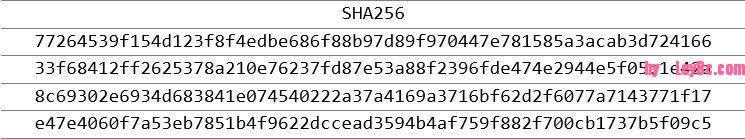

����SHA256��

/5

/5

|��վ��ͼ|�ֻ���|С����|������̳-������ |

��ICP��19007035��

|��վ��ͼ|�ֻ���|С����|������̳-������ |

��ICP��19007035��